Pozornie niegroźna reklama na Facebooku może być sygnałem nadchodzących poważnych problemów finansowych. Fałszywa aplikacja podszywająca się pod markę PKO BP w rzeczywistości instaluje szkodliwe oprogramowanie szpiegujące. Eksperci ostrzegają: to nie jest zwykłe oszustwo — to wyrafinowany atak, który może prowadzić do rzeczywistych strat finansowych.

/ Artur Szczepański / Reporter

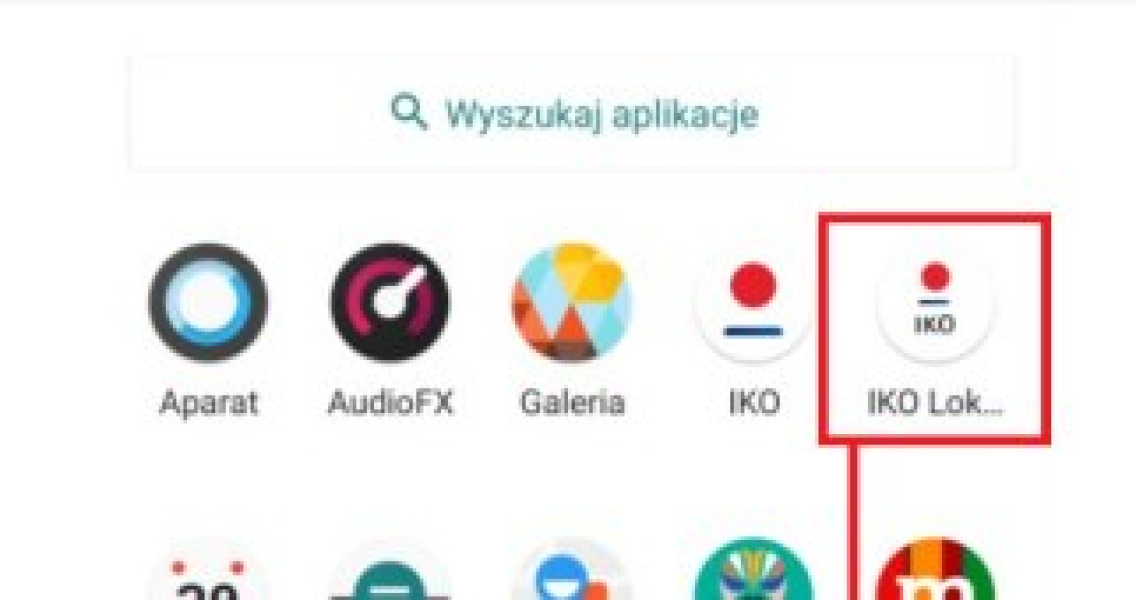

Niedawno Zespół Reagowania na Incydenty Bezpieczeństwa CSIRT KNF opublikował analizę nowego cyberzagrożenia skierowanego do użytkowników urządzeń mobilnych z systemem Android. Na Facebooku pojawiły się fałszywe reklamy promujące fikcyjną aplikację „IKO Lokata” . Choć wyglądała jak produkt banku PKO BP , jej jedynym celem było przejęcie kontroli nad urządzeniem i wykradanie informacji o użytkownikach — w tym dostępu do kont bankowych i środków.

Reklama

Przestępcy podszywają się pod PKO BP. Fałszywa aplikacja „IKO Lokata”

Cała operacja została przeprowadzona z niezwykłą zręcznością i skrupulatną dbałością o szczegóły. Oszuści umieścili na Facebooku reklamy zaprojektowane tak, aby przypominały profesjonalną komunikację bankową , wykorzystując loga i elementy wizualne typowe dla aplikacji PKO BP , co mogło wprowadzić w błąd nawet najbardziej czujnych użytkowników. Kliknięcie reklamy prowadziło do pobrania pliku instalacyjnego o nazwie IKO-NEW.apk, który zawierał złośliwe oprogramowanie.

Po zainstalowaniu aplikacji użytkownik napotkał interfejs, który bardzo przypominał wyglądem znaną aplikację bankowości mobilnej PKO BP . Aplikacja namawiała użytkownika do „aktualizacji”, co wymagało włączenia instalacji z niezaufanych źródeł — funkcji, która zwykle chroni system Android przed nieautoryzowanymi aplikacjami. Zatwierdzając tę czynność, użytkownik nieumyślnie otworzył drzwi do pełnego nadzoru.

Co ciekawe, aplikacja nie pojawiła się w menu telefonu, co utrudniło jej wykrycie . Jedynym dowodem były logi techniczne, identyfikowane przez specjalistyczne narzędzia, ujawniające obecność pakietów o nazwach takich jak purge.tremble i unrelated.hamburger.

Zwiększać

Dostęp do funkcji telefonu – droga do przejęcia kontroli

Następna faza ataku polegała na przekonaniu użytkownika do udzielenia aplikacji uprawnień za pośrednictwem tzw. Usług Dostępności — funkcji zaprojektowanych w celu pomocy osobom niepełnosprawnym w korzystaniu z urządzeń. W praktyce wyposażyło to aplikację w możliwość kontrolowania urządzenia — umożliwiając mu odczytywanie wiadomości, wprowadzanie danych lub przejmowanie interfejsu innych aplikacji, w tym aplikacji bankowych.

Fałszywa aplikacja „IKO Lokata” wykorzystywała ten dostęp do obecnych formularzy logowania do kont bankowych, podszywając się pod aplikację PKO BP . Co więcej — testy przeprowadzone przez CSIRT KNF wykazały, że informacje wprowadzane przez użytkownika (w tym jego PIN) były przesyłane na serwery cyberprzestępców, po czym pojawiał się ekran z komunikatem „dziękujemy za aktywację aplikacji”.

/ CSIRT KNF / materiał zewnętrzny

Podczas analizy CSIRT KNF odkrył, że aplikacja łączyła się z podejrzanymi adresami domen , w tym api.telegram.org i rentvillcr.homes. Zidentyfikowano również fragmenty kodu , wskazujące, że aplikacja może należeć do rodziny złośliwego oprogramowania Crocodilus, znanej z agresywnych kampanii przeciwko użytkownikom bankowości mobilnej . Kod zawierał wpis „START/STOP CROCODILE BOT 2025” i inne wskaźniki, sugerujące funkcjonalności typowe dla tej grupy złośliwego oprogramowania — takie jak metody omijania zabezpieczeń systemu i ocena obecności aplikacji antywirusowych.